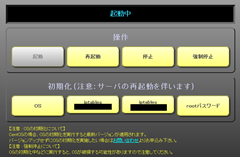

【VPS】TCPWarapper(hosts.alllow/deny)

管理用の入り口を制限するために、設定します。

ここでは、VPN(PPTPD)とSSHに制限をします。幸い、自分はISPから固定IPを貰っているため、

そのアドレス以外からは一切のアクセスを出来ないようにします。

(VPNにさえ制限掛ければSSHすら不要な気もしてきましたが)

まだ、契約して間もないのですが、既に大量のブルートフォースアタック(不正アクセス試行)を

受けてます。SSHのポートが見える事で、自動で攻撃対象となるようです。

既に公開鍵を掛けてますので、(まぁ)安全ですが、さらに制限します。

/var/log/secureの内容

Jul 4 00:35:23 rad-xen-vweb4 sshd[31443]: Received disconnect from 74.82.202.21: 11: Bye Bye

Jul 4 00:35:24 rad-xen-vweb4 sshd[31444]: reverse mapping checking getaddrinfo for 21.202.82.74.ip.caratnetworks.com failed – POSSIBLE BREAK-IN ATTEMPT!

Jul 4 00:35:25 rad-xen-vweb4 sshd[31445]: Received disconnect from 74.82.202.21: 11: Bye Bye

Jul 4 00:35:26 rad-xen-vweb4 sshd[31446]: reverse mapping checking getaddrinfo for 21.202.82.74.ip.caratnetworks.com failed – POSSIBLE BREAK-IN ATTEMPT!

Jul 4 00:35:26 rad-xen-vweb4 sshd[31447]: Received disconnect from 74.82.202.21: 11: Bye Bye

Jul 4 00:35:28 rad-xen-vweb4 sshd[31448]: reverse mapping checking getaddrinfo for 21.202.82.74.ip.caratnetworks.com failed – POSSIBLE BREAK-IN ATTEMPT!

Jul 4 00:35:28 rad-xen-vweb4 sshd[31449]: Received disconnect from 74.82.202.21: 11: Bye Bye

Jul 4 00:35:30 rad-xen-vweb4 sshd[31450]: reverse mapping checking getaddrinfo for 21.202.82.74.ip.caratnetworks.com failed – POSSIBLE BREAK-IN ATTEMPT!

Jul 4 00:35:30 rad-xen-vweb4 sshd[31451]: Received disconnect from 74.82.202.21: 11: Bye Bye

Jul 4 08:56:05 rad-xen-vweb4 sshd[2805]: Received disconnect from 124.129.5.82: 11: Bye Bye

Jul 4 08:56:06 rad-xen-vweb4 sshd[2807]: Received disconnect from 124.129.5.82: 11: Bye Bye

契約後1週間でも、こんなのがズラズラと記録されてます。

POSSIBLE BREAK-IN ATTEMPT!とは、そんなホスト存在してねぇぞというエラーだそうです。

試行錯誤して不正アクセスを試みているんでしょう。自動スクリプトでしょうけど。

/etc/hosts.deny ●拒否するホスト、基本は全拒否、つんでれの法則

ALL:ALL

/etc/hosts.allow ●許可するホスト、優先順位はこちらの方が高い

ALL: 127.0.0.1 ←サーバ自身

ALL: 192.168.1. ←VPN向けのローカルアドレス

sshd: (許可IPアドレス) ←SSH(VPNを構築するならローカルで良い)

pptpd: (許可IPアドレス) ←VPN(pptp)

※VPN等遠隔でSSH経由で、編集してる人は、絶対に間違いの無いように記述しないといけません

※ここに書けるものは、xinetdで管理されたポートのみで、httpd(80)なんかは書けない

ポリシー的には、すべて拒否する姿勢ですので、許可するものだけ記述するイメージです。

不正アクセスの多くは海外のものがほとんどで、日本国内IPアドレス範囲など書くのもいいでしょうね。不正の多い、韓国や中国をまとめて拒否するのもアリですね。

また、フィルターにヒットした際に、コマンドを実行する事も出来ます(メール送信など)記述した内容は、すぐ反映されます。

ディスカッション

コメント一覧

まだ、コメントがありません